級別:騎士 ( 10 )

發帖:769

威望:354 點

金錢:21597 USD

貢獻:1958 點

註冊:2024-04-16

級別:禁止發言 ( 8 )

發帖:2335

威望:25 點

金錢:15580 USD

貢獻:329 點

註冊:2022-02-09

級別:騎士 ( 10 )

發帖:909

威望:211 點

金錢:793 USD

貢獻:4510 點

註冊:2022-09-11

點評

級別:禁止發言 ( 8 )

發帖:2481

威望:274 點

金錢:132299 USD

貢獻:0 點

註冊:2022-04-03

點評

級別:騎士 ( 10 )

發帖:4359

威望:419 點

金錢:16570 USD

貢獻:8964 點

註冊:2011-12-17

級別:俠客 ( 9 )

發帖:1900

威望:206 點

金錢:4153 USD

貢獻:1 點

註冊:2016-10-27

級別:禁止發言 ( 8 )

發帖:755

威望:76 點

金錢:883 USD

貢獻:0 點

註冊:2024-05-03

點評

級別:光明使者 ( 14 )

發帖:32204

威望:47629 點

金錢:18248 USD

貢獻:1024 點

註冊:2022-07-03

認證: 技術區認證會員

2022-11-23

------------------------

若将岁月开成花,人生何处不芳华

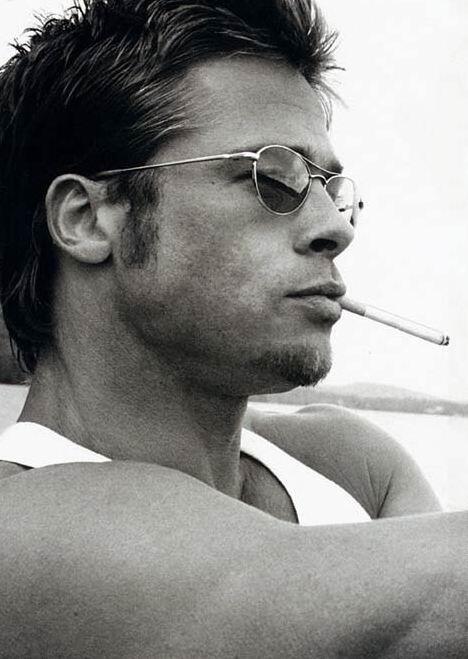

![]()

點評

級別:聖騎士 ( 11 )

發帖:6781

威望:714 點

金錢:12762 USD

貢獻:0 點

註冊:2022-07-04

級別:俠客 ( 9 )

發帖:239

威望:140 點

金錢:956 USD

貢獻:700 點

註冊:2024-08-16

點評

級別:新手上路 ( 8 )

發帖:269

威望:27 點

金錢:1644 USD

貢獻:0 點

註冊:2018-09-18

級別:精靈王 ( 12 )

發帖:1242

威望:145 點

金錢:100096 USD

貢獻:50593 點

註冊:2019-09-05

級別:精靈王 ( 12 )

發帖:10873

威望:1088 點

金錢:8431 USD

貢獻:50 點

註冊:2018-09-10

級別:騎士 ( 10 )

發帖:1377

威望:320 點

金錢:11449 USD

貢獻:300 點

註冊:2021-11-07

級別:騎士 ( 10 )

發帖:3114

威望:312 點

金錢:176057 USD

貢獻:5 點

註冊:2019-02-01

級別:精靈王 ( 12 )

發帖:4177

威望:628 點

金錢:11773 USD

貢獻:22400 點

註冊:2024-02-10

級別:騎士 ( 10 )

發帖:2311

威望:377 點

金錢:12682 USD

貢獻:0 點

註冊:2019-06-05

級別:精靈王 ( 12 )

發帖:14942

威望:2230 點

金錢:7824 USD

貢獻:4925 點

註冊:2021-05-04

級別:新手上路 ( 8 )

發帖:729

威望:92 點

金錢:1096947 USD

貢獻:1 點

註冊:2020-02-08

級別:騎士 ( 10 )

發帖:5278

威望:528 點

金錢:5720 USD

貢獻:0 點

註冊:2021-10-16

級別:騎士 ( 10 )

發帖:769

威望:354 點

金錢:21597 USD

貢獻:1958 點

註冊:2024-04-16

級別:聖騎士 ( 11 )

發帖:2605

威望:467 點

金錢:694 USD

貢獻:17178 點

註冊:2022-05-21

級別:騎士 ( 10 )

發帖:769

威望:354 點

金錢:21597 USD

貢獻:1958 點

註冊:2024-04-16

點評

級別:俠客 ( 9 )

發帖:2466

威望:248 點

金錢:94 USD

貢獻:301 點

註冊:2018-09-17

點評

)

)